Samba jako kontroler domeny Active Directory

Nie mam zamiaru zanudzać czytelników kolejnym tutorialem związanym z instalacją i konfiguracją oprogramowania Samba w roli kontrolera domeny Active Directory. W sieci jest mnóstwo artykułów związanych z tym tematem, a niektóre z nich są naprawdę dobre i mogą się okazać bardzo przydatne. Tym, którzy chcieliby poznać prawidłową procedurę polecam anglojęzyczny artykuł Setting up Samba as an Active Directory Domain Controller.

W niniejszym artykule, skupiając się głównie na podstawowych etapach konfiguracji oprogramowania Samba jako kontroler domeny Active Directory, mam zamiar udzielić kilku ważnych porad i wskazówek, dotyczących typowych problemów i niejasności.

Gdzie jest Samba-Tool

Samba-Tool jest podstawowym narzędziem konfiguracyjnym oprogramowania Samba w roli kontrolera domeny Active Directory. Służy ono, między innymi, do wstępnego prowizjonowania domeny (domain provision), ale nie tylko. Samba-tool umożliwia wręcz rozmaite czynności administracyjne.

Wielu użytkowników dystrybucji Linux takich jak Centos, czy Scientific Linux, wpada w niepokój gdy po dokonanej instalacji pakietów Samba z oficjalnego repozytorium własnej dystrybucji, nie może zlokalizować narzędzia Samba-Tool. Gdzie jest Samba-Tool? Na to pytanie napotkałem się w wielu mailach, a nawet w licznych rozmowach z osobami chcącymi postawić kontroler domeny Active Directory rodem Samba. Otóż odpowiedź na pytanie „gdzie jest Samba-Tool” jest taka, że w niektórych dystrybucjach Linux oficjalnie narzędzie Samba-Tool nie jest dostępne, pomimo iż dostępne są tam pakiety Samba. Są to bowiem pakiety Samba nie wspierające funkcjonalności Samba jako kontrolera domeny Active Directory. Najbardziej dociekliwi użytkownicy wydają w takich przypadkach komendy typu:

yum whatprovides "*samba-tool"

Lecz jedyne co uzyskują w powyższy sposób, to pewność, iż oficjalna dystrybucja nie udostępnia narzędzia samba-tool.

Dystrybucje Linux, które do dziś oficjalnie nie wspierają funkcjonalności Active Directory pakietów Samba to:

- Red Hat

- Fedora

- Centos

- SL (Scientific Linux)

W takich przypadkach absolutnie nie polecam dodawania obcych repozytoriów, typu sernet, w celu skorzystania z narzędzia yum do instalacji pełnowartościowej wersji Samba Active Directory. Mogą z tego wyniknąć późniejsze kłopoty z kompatybilnością niektórych bibliotek. Najlepsze co można zrobić, w przypadku braku dostępności narzędzia samba-tool w oficjalnych pakietach Samba dla danej dystrybucji, to kompilacja oprogramowania Samba ze źródła, co gorąco polecam. Pliki źródłowe Samba można ściągnąć z oficjalnej witryny Samba. Proces kompilacji nie jest absolutnie skomplikowany i jest bardzo dobrze opisany w dokumencie Build Samba from Wource. Jeśli zdecydujecie się na kompilację oprogramowania ze źródła, radzę przeprowadzić operację standardowo, bez podawania dodatkowych parametrów konfiguracyjnych jeśli nie zachodzi taka konieczność. W efekcie oprogramowanie zostanie zainstalowane w:

\usr\local\samba

Wszystkie ścieżki systemowe oprogramowania Samba widniejące w niniejszym artykule zakładają kompilację ze źródła z domyślnymi parametrami konfiguracyjnymi.

Prowizjonowanie domeny

Jak już wspomniałem wcześniej, wstępna konfiguracja oprogramowania Samba w roli kontrolera domeny Active Directory wymaga użycia narzędzia samba-tool, które tworzy odpowiednie wpisy DNS jak również konfiguruje nowego użytkownika, administratora domeny.

Uwaga: przed użyciem narzędzia Samba-tool należy usunąć ewentualnie już istniejący plik smb.conf, ponieważ Samba oficjalnie nie umożliwia zmiany domeny Active Directory.

Aby uruchomić Samba Tool w trybie interaktywnym, w celach związanych z prowizjonowaniem nowej domeny Active Directory, wystarczy wpisać:

[root@amanda2 ~]# samba-tool domain provision

Samba-tool: Nazwa domeny Active Directory

Wybór nazwy domeny Active Directory nie powinien sprawiać większych kłopotów, jeśli będzie to jedyna domena dla naszych komputerów. Jednak jaką nazwę domeny wybrać, jeśli na jednym z naszych serwerów jest uruchomiona usługa DNS i komputery, które mają znaleźć się w nowej domenie, znajdują się już na jednej z obsługiwanych domen? Idąc w zgodzie w Microsoft Best Practices związanymi z tym tematem, najlepszym miejscem na nową domenę będzie pod-domena o krótkiej i niepowtarzalnej nazwie. Przykładowo, jeśli na serwerze mamy już domenę o nazwie domena.com, to najlepszym miejscem na nową domenę Active Directory będzie pod-domena o nazwie nowa.domena.com. Czyli przykładowo, postępując zgodnie z terminologią Active Directory:

[root@amanda2 ~]# samba-tool domain provision

Realm [NOWA.DOMENA.COM]:

Domain [NOWA]:

Samba-Tool: DNS Backend

Active Directory korzysta z wpisów DNS, co oznacza, że tego typu wpisy będą potrzebne dla prawidłowego działania usług. W zakresie automatycznego utworzenia początkowych wpisów DNS, niezbędnych do inicjalizacji usług Active Directory, oraz ewentualnie sposobu ich sukcesywnej aktualizacji, samba-tool daje nam możliwość wyboru jednej z kilku dostępnych opcji. Można dokonać wstępnej konfiguracji usługi Active Directory wybierając jedną z poniżej przedstawionych opcji DNS.

SAMBA_INTERNAL: Jest to wewnętrzna usługa DNS oprogramowania SAMBA. Warto ją wybrać jeśli na maszynie, na której instalujemy Samba, nie jest uruchomiony żaden serwer DNS, np. BIND.

BIND9_DLZ: Obsługa wpisów DNS strefy Active Directory poprzez moduł DLZ serwera BIND. Wybór tej opcji umożliwia automatyczne odświeżanie wpisów DNS strefy za pomocą kluczy dns. Warto wybrać tą opcję jeśli na naszej maszynie pracuje już serwer BIND, w wersji co najmniej 9.8, bądź mamy zamiar obsługiwać dużą domenę ze złożonymi usługami. W przypadku wyboru tej opcji i po pomyślnym prowizjonowaniu nowej domeny, w ścieżce \usr\local\samba\private pojawią się 2 ważne pliki, które trzeba będzie załączyć do pliku konfiguracyjnego named.conf. Uwaga: BIND musi działać na tej samej maszynie co serwer Samba! Dokładne instrukcje znajdują się na stronie: Konfiguracja modułu BIND DLZ

BIND9_FLATFILE: Ta opcja tworzy statyczny plik z wpisami DNS dla nowej strefy, który należy załączyć do konfiguracji serwera BIND. Wybór tej opcji nie jest zalecany, a w przyszłości opcja ta ma zostać wycofana.

NONE: Tej opcji oczywiście nie możemy wybrać, jeśli serwer Samba ma obsługiwać domenę z usługami Active Directory :-)

Ważne, lecz często pomijane, czynności konfiguracyjne

Po udanym skonfigurowaniu domeny Active Directory za pomocą narzędzia samba-tool należy pamiętać o utworzeniu symbolicznego powiązania:

ln -sf \usr\local\samba\private\krb5.conf \etc\krb5.conf

W przypadku dokonania wyboru backend DNS BIND9_DLZ należy pamiętać o dołączeniu plików konfiguracyjnych, o których wspomniałem wcześniej, do konfiguracji BIND named.conf, po czym należy zrestartować BINDa.

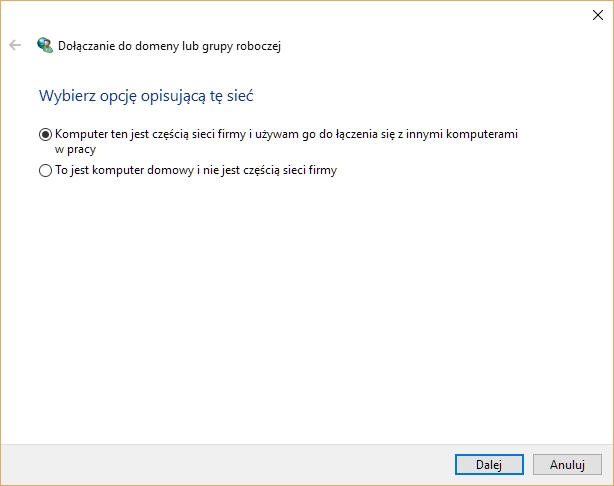

Przyłączanie maszyn Windows 10 do domeny AD

Uwaga: system w Windows w wersji HOME nie umożliwia przyłączenia maszyny do domeny!

W celu przyłączenia maszyny z systemem Windows 10 do domeny należy:

- Zalogować się do systemu Windows 10 jako Administrator, bądź skorzystać z konta z odpowiednimi uprawnieniami;

- Przejśc do: Panel sterowania\System i zabezpieczenia\System;

- Przejść do sekcji "Nazwa komputera, domena i ustawienia grupy roboczej";

- Zmienić ustawienia identyfikatora sieciowego, wybierając odpowiednią domenę;

- Postepując z intrukcjami kreatora, wprowadzić i potwierdzić poświadczenia Administratora domeny, bądź użytkownika uprawnionego do przyłączania maszyn do domeny;

|

| Przyłączanie komputera Windows 10 do domeny |

Typowe problemy z DNS w przypadku korzystania z modułu BIND_DLZ

Jeśli w trakcie przyłączania maszyny Windows do domeny AD pojawia się monit o poświadczenia uprawnionego użytkownika, po czym mija sporo czasu, a następnie otrzymujemy powitanie w nowej domenie, lecz w końcu pojawia się informacja, że Windows jednak nie może skontaktować się z kontrolerem domeny, oznacza to pewien problem z modułem BIND_DLZ. Typowy komunikat tego typu może wyglądać przykładowo tak:

Wystąpił błąd: "Nazwa DNS nie istnieje."

(kod błędu 0x0000232B RCODE_NAME_ERROR)

Zapytanie dotyczyło rekordu SRV dla _ldap._tcp.dc._msdcs.domena.com

Najczęstsze przyczyny tego błędu są następujące:

- Rekordy SRV DNS wymagane do zlokalizowania kontrolera domeny usługi AD dla domeny nie są zarejestrowane w usłudze DNS. Te rekordy są automatycznie rejestrowane na serwerze DNS podczas dodawania kontrolera domeny usługi AD do domeny. Są one aktualizowane przez kontrolera domeny usługi AD w ustalonych odstępach czasu. Ten komputer jest skonfigurowany do używania serwerów DNS z następującymi adresami IP:

192.168.0.10

- Jedna lub więcej stref nie zawiera delegowania do strefy podrzędnej:

domena.com

com

. (strefa główna)

Powyższy, przykładowy, komunikat może się nieco różnić, a może też dotyczyć innego rodzaju wpisów dns. W takim przypadku, aby rozwiązać problem, należy - po stronie serwera Samba - wykonać poniżej przedstawione polecenie, po czym zrestartować BINDa:

samba_upgradedns --dns-backend=BIND9_DLZ

Skrypty Samba systemd

W przypadku kompilowania oprogramowania ze źródła, skrypty systemd nie są automatycznie tworzone, jak ma to miejsce w przypadku korzystania z oficjalnych repozytoriów dystrybucji. W takiej sytuacji trzeba samemu utworzyć odpowiednie pliki. Jak prawidłowo zarządzać serwerem Samba AD w środowisku systemd? Otóż cała procedura jest bardzo dokładnie opisana tutaj Samba w środowisku, więc nie ma sensu jej ponawiać.

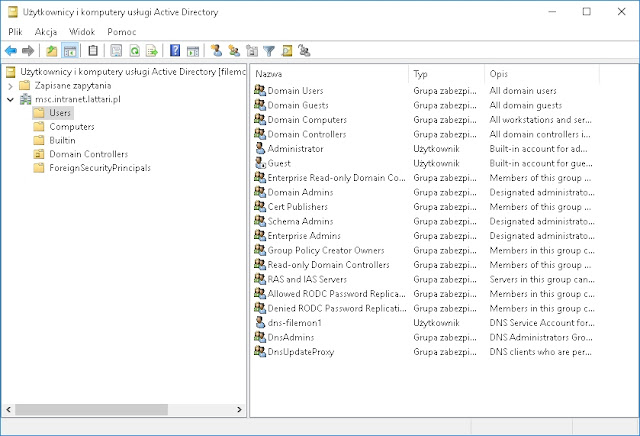

Konfigurowanie usług i użytkowników AD

Po udanej instalacji i prawidłowym skonfigurowaniu oprogramowania Samba w roli AD DC, w celu skonfigurowania użytkowników i komputerów usługi Active Directory należy pobrać z witryny Microsoft i zainstalować pakiet RSAT, a następnie zalogować się do domeny, jako Administrator domeny, z dowolnej maszyny Windows, która została uprzednio przyłączona do domeny AD. Po zalogowaniu się do domeny AD w opisany sposób można zacząć zarządzać domeną i obiektami Active Directory, uruchamiając narzędzia zawarte w pakiecie RSAT, jak zostało to opisane w artykule Narzędzia administracji zdalnej serwera - omówienie:

|

| Użytkownicy i komputery usługi Active Directory |

Podsumowanie

Uważam, że poruszyłem tutaj kilka ważnych kwestii, których omówienia nie znalazłem w sieci. W przypadku pytań, wątpliwości, a nawet innych kwestii technicznych dotyczących tematu Samba, bardzo proszę o komentarze. Postaram się służyć pomocą.

Brak komentarzy:

Prześlij komentarz

Dodaj komentarz