Chciałbym już na wstępie tego artykułu zaznaczyć, że w praktyce żaden produkcyjny system informatyczny nie jest dziś zupełnie bezpieczny. Pełne bezpieczeństwo nie jest w tej dziedzinie możliwe do osiągnięcia. Nawet najwyższej klasy sprzętowe firewalle i inne podobne urządzenia, jakie są dziś stosowane w bankach i podobnych instytucjach, nie są w stanie zapewnić pełnego bezpieczeństwa. Dlaczego? Otóż dlatego, że całkowicie bezpieczny system nie był by funkcjonalny, a ochrona systemów informatycznych to dynamiczny proces, w którym ma miejsce nie tylko wdrażanie zabezpieczeń, lecz także ciągły nadzór zdarzeń oraz podejmowanie odpowiednich kroków w przypadku wystąpienia zagrożeń.

Fundamentalne znaczenie ma zrozumienie iż przejęcie kontroli przez hakera nad jakimkolwiek z elementów będących częścią danej infrastruktury IT, oznacza w praktyce utratę kontroli nad całym systemem, co wymaga podjęcia natychmiastowych, przewidywanych przez politykę bezpieczeństwa informacji środków.

Polityka bezpieczeństwa informacji

Polityka bezpieczeństwa informacji jest podstawowym elementem bezpieczeństwa IT w instytucjach rządowych i prywatnych. Powinna ona zarówno uwzględniać wszystkie możliwe cele ataków, obecne w danej infrastrukturze IT, jak również przedstawiać metody ochrony przed uwzględnionymi w niej zagrożeniami. Polityka bezpieczeństwa powinna również zawierać wykaz procedur stosowanych w różnego rodzaju sytuacjach podwyższonego ryzyka. Polityka ta jest dziś owszem powszechnie stosowana w różnego rodzaju organizacjach, lecz w praktyce mała jest z niej korzyść, ponieważ użytkownicy na ogół jej nie przestrzegają. I tu mamy duży problem, ponieważ w kwestiach bezpieczeństwa IT na ogół nawala najsłabsze ogniwo, czyli człowiek. Dlatego właśnie tak bardzo skuteczne bywają hakerskie ataki socjotechniczne, czyli te, w których czynnik ludzki odgrywa kluczową rolę.

Hakerski framework Metasploit zawiera cały zestaw narzędzi, za pomocą których można w bardzo prosty sposób przeprowadzić złożone i bardzo efektowne ataki socjotechniczne, bez posiadania dogłębnej wiedzy w tej dziedzinie.

|

| Metasploit |

Jak się skutecznie chronić przed atakami hakerskimi? W tym zakresie mam zamiar udzielić czytelnikom kilka ważnych wskazówek. Ponieważ temat jest bardzo rozległy, w tym artykule ograniczę się dosłownie do kilku prostych porad, ponieważ w przeciwnym przypadku musiałbym napisać całą książkę, a na to wyzwanie nie jestem jeszcze gotowy.

Ponieważ najpopularniejszym dziś systemem operacyjnym jest rodzina produktów Windows, dla poniższych zaleceń zakładam taki właśnie scenariusz.

Bezpieczeństwo komputera

Zupełnie bezpieczny komputer do niczego by się nam nie przydał gdyż nie mógł by on przechowywać jakichkolwiek informacji, czy być częścią jakiejkolwiek sieci. Taki komputer musiałby być odpięty od sieci, wyłączony, a na dodatek zamknięty w sejfie, do którego nikt nie zna możliwości dostępu. Wówczas można by uznać taki komputer za zupełnie bezpieczny. Bezpieczny, ale oczywiście bezużyteczny.

Skoro w praktyce nie da się zapewnić stu procentowego bezpieczeństwa komputera, to jak w takim razie należy chronić tego typu sprzęt? W tym zakresie mogę udzielić kilku przydatnych wskazówek.

Bezpieczeństwo komputera – ochrona przed atakami z dostępem fizycznym

Komputer do którego haker może uzyskać dostęp fizyczny nie jest bezpieczny. Dlaczego? Otóż dlatego, że nawet jeśli system jest chroniony hasłem, to w dużej części przypadków można w prosty sposób takie hasło złamać, korzystając w tym celu z powszechnie dostępnego oprogramowania, takiego jak przykładowo Ophcrack. Haker, który uzyskał fizyczny dostęp do komputera, może uruchomić atakowaną maszynę z płyty CDROM lub z urządzenia USB z systemem Ophcrack bądź podobnym, pomijając wszelkie zabezpieczenia systemu Windows.

|

| Łamanie haseł Windows - Ophcrack |

Ophcrack to oprogramowanie hakerskie, które umożliwia pozyskanie nazw użytkowników systemu Windows oraz skrótów NT ich haseł. Ponadto Ophcrack, na podstawie tęczowych tablic, jest w stanie odszyfrować skróty haseł i wyświetlić hakerowi ich postać jawną, która jest niezbędna do lokalnego zalogowania się do atakowanej maszyny. Jeśli hasło jest dość złożone, wówczas istnieje duże prawdopodobieństwo, że Opcrack nie poradzi sobie z nim tak szybko, a nawet w ogóle nie będzie w stanie wyliczyć jego postaci jawnej. Podczas gdy rozszyfrowanie prostych haseł zajmuje kilka-kilkanaście minut, to z bardziej złożonymi hasłami Ophcrack może sobie dość ciężko radzić, a niekiedy próba ich rozszyfrowania może zająć wiele godzin i dni, czasami nawet bez efektu. Pamiętajmy jednak, że nawet jeśli haker nie będzie w stanie zdobyć jawnej postaci pożądanego hasła, to aby zalogować się do atakowanej maszyny zdalnie, wystarczy mu informacja o nazwie użytkownika oraz o skrócie NT jego hasła. Posiadając te informacje haker może przykładowo skorzystać z narzędzia psexec pakietu frameworka hakerskiego Metaspoit, bądź z setek innych podobnych narzędzi dostępnych na różnych hakerskich portalach.

|

| Metasploit |

Jak więc chronić komputer przed atakami związanymi z nieautoryzowanym dostępem fizycznym? Otóż wyłączenie możliwości uruchamiania maszyny z innych mediów niż dysk z systemem Windows i ustawienie hasła dostępu do systemu BIOS to żadna ochrona, tylko lekkie utrudnienie, które można szybko ominąć wyciągając na chwilę bateryjkę CMOS w celu zresetowania ustawień BIOSa. Dość skuteczną ochronę przed tego typu atakami zapewni jednak szyfrowanie systemowego dysku za pomocą oprogramowania BitLocker. Aby w pełni cieszyć się z ogromnych możliwości jakie oferuje to oprogramowanie nasz sprzęt powinien być wyposażony w moduł TPM. Jednak można korzystać z oprogramowania BitLocker nawet w przypadku nie posiadania tego modułu jeśli administrator systemu na to pozwoli.

Uniemożliwi to łamanie haseł zapisanych w pliku SAM przy pomocy tęczowych tablic, lecz nie zapewni ochrony przed atakami brute-force. Jeśli hasła użytkowników są dość skomplikowane to metoda brute force raczej się nie powiedzie. Pamiętajmy jednak, że programy typu Ophcrack stają się dla hakera bezużyteczne w przypadku kont użytkowników logujących się do systemu za pomocą konta Microsoft, a także w przypadku kont domenowych, gdyż wówczas lokalny plik SAM nie zawiera ich haseł.

W skrócie poziom ochrony przed atakami lokalnymi można zwiększyć poprzez:

- Wyłączenie w systemie BIOS możliwości bootowania maszyny z urządzeń USB i napędów optycznych oraz zastosowanie hasła dostępu do ustawień BIOS (utrudnienie);

- Stosowanie kont Microsoft (Microsoft Account);

- Stosowanie długich i złożonych haseł, zawierających duże i małe litery, cyfry oraz znaki specjalne;

- Szyfrowanie dysku systemowego za pomocą oprogramowania BitLocker;

Bezpieczeństwo komputera: ataki zdalne

Najbardziej skuteczny rodzaj ataków zdalnych na komputery, czyli ataków przeprowadzanych przez sieć, to ataki socjotechniczne. Decydującym elementem w tego typu atakach jest człowiek, czyli najsłabsze ogniwo obrony, a strategia polega na skłonieniu ofiary do zrobienia czegoś, czego normalnie by nie zrobiła. Przykładem takiego ataku może być wysłanie do ofiary wiadomości email z przekonującą treścią oraz zainfekowanym załącznikiem, w który oczywiście ofiara kliknie, a wówczas z dużym prawdopodobieństwem hakerowi uda się przejąć kontrolę nad systemem.

Programy antywirusowe owszem zapobiegają wykonaniu podejrzanego kodu, lecz generalnie są skuteczne w przypadku znanych producentowi oprogramowania wirusów i trojanów, czyli tych które widnieją w bazie danych stosowanego programu. Dlatego, swoją drogą, zalecane jest regularne aktualizowanie bazy danych oprogramowania antywirusowego. Lecz to nie wszystko co należy zrobić by się przed tego typu atakami zabezpieczyć.

Zawodowi hakerzy są w stanie napisać wrogi kod na konkretne zlecenie. Kod ten nie zostanie wykryty przez większość programów antywirusowych, ponieważ nie będą one miały o nim żadnych informacji. Pomijając wyspecjalizowany kod, pisany przez zawodowców na zlecenie za dość duże pieniądze, prawda jest taka, że od pojawienia się nowego typu wirusa/trojana, mija co najmniej 2-3 tygodnie zanim producenci antywirusów uwzględnią go w swoich bazach danych. Co to wszystko oznacza? Oznacza to, że należy się w dodatkowy sposób chronić przed możliwością wykonania podejrzanego kodu na naszych komputerach. Jak to zrobić?

Dość wysoki poziom ochrony przed wykonywaniem podejrzanego kodu można uzyskać włączając w systemie Windows funkcję DEP – Data Execution Prevention.

Oto jak to zrobić:

- Uruchomić eksplorator plików;

- Trzymając myszkę nad ikonką Ten Komputer należy przycisnąć prawy klawisz myszki i wybrać Właściwości;

- Z widniejącego w prawej części widoku menu należy wybrać Zaawansowane Ustawienia Systemu;

- W zakładce Zaawansowane należy w sekcji Wydajność kliknąć w Ustawienia;

- Należy wybrać zakładkę Zapobieganie Wykonywaniu Danych;

- Włączyć ochronę DEP w odpowiednim trybie;

|

| Jak ustawić funkcję DEP |

|

| Jak ustawić funkcję DEP |

Zapora ogniowa systemu Windows stanowi dobrą ochronę przed wieloma rodzajami ataków z wykorzystaniem sieci. Oferuje ona bardzo dużo zaawansowanych ustawień. W większości przypadków dobry poziom ochrony zapewniają już standardowe ustawienia oprogramowania. Zapora powinna być zawsze włączona, ewentualnie pod kontrolą oprogramowania antywirusowego.

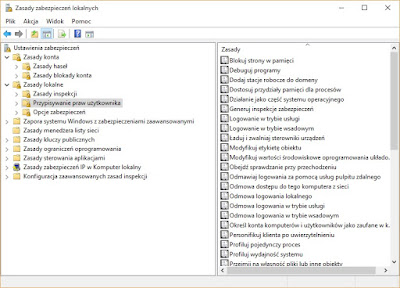

Poziom ochrony w zakresie wrogiego kodu można dodatkowo zwiększyć ograniczając możliwość uruchamiania przez użytkowników dowolnego oprogramowania. W tym celu należy skorzystać z przystawki Zasady Zabezpieczeń Lokalnych secpol.msc, definiując odpowiednie reguły zabezpieczeń w ustawieniach Zasady Ograniczeń Oprogramowania. Na stronach Technet Microsoft można znaleźć szczegółowe instrukcje o tym jak to zrobić.

Zasady oprogramowania umożliwiają sporą kontrolę nad tym co jest w systemie uruchamiane. Jednak są to ustawienia bardzo rygorystyczne. O ile wprowadzenie zasad oprogramowania w wielu przedsiębiorstwach napotyka się na duży opór ze strony użytkowników, o tyle w warunkach domowych ograniczenia tego typy przeważnie zupełnie tracą sens, chyba że korzystamy z kilku ulubionych programów i nie zamierzamy niczego innego uruchamiać.

|

| Zasady zapezpieczeń lokalnych |

Innym rodzajem ataków zdalnych są ataki sieciowe, wykorzystujące luki bezpieczeństwa w oprogramowaniu ofiary. Są to bardzo powszechne ataki, ze względu na prostotę ich przeprowadzania. Hakerski framework Metasploit zawiera cały zestaw narzędzi i modułów umożliwiających przeprowadzanie tego typu ataków bez konieczności posiadania gruntownej wiedzy informatycznej. Jak to działa? Otóż od momentu otrzymania przez producenta oprogramowania informacji o potencjalnym problemie do chwili pojawienia się poprawek zawartych w aktualizacjach mija przeważnie wiele miesięcy. Okres ten może być krótszy w przypadku bardzo poważnych problemów, które stanowią realne zagrożenie. Informacje o lukach bezpieczeństwa w oprogramowaniu są publicznie dostępne. Jeśli chodzi o system Windows 10 to całą listę problemów mamy tutaj: https://www.cvedetails.com/vulnerability-list/vendor_id-26/product_id-32238/Microsoft-Windows-10.html

Na podstawie publicznie dostępnych informacji o lukach powstają odpowiednie moduły frameworków Hakerskich. W szczegółowych informacjach publicznych o danym problemie technicznym można się dowiedzieć, między innymi, czy został już opracowany związany z nim moduł frameworka Metasploit. Niekiedy jednak jest tak, że hakerzy tworzą własny kod, jeszcze przed pojawieniem się publicznych informacji o danej luce. Są bowiem tacy zawodowi hakerzy, którym wcale nie zależy na nagłośnieniu problemu, lecz bardziej na wykorzystaniu istniejącej luki w celu osiągnięcia zysku.

W skrócie poziom ochrony przed atakami zdalnymi można znacznie zwiększyć poprzez:

- Korzystanie tylko z najnowszych wersji oprogramowania;

- Stosowanie sprawdzonego oprogramowania antywirusowego z zawsze aktualną bazą wirusów;

- Włączenie odpowiedniego poziomu ochrony DEP;

- Stosowanie lokalnych zasad oprogramowania;

- Stosowanie zapory ogniowej systemu Windows;

Jak działa typowy atak hakerski

Film przedstawia przebieg typowego ataku hakerskiego.Bezpieczeństwo IT – monitorowanie aktywności podstawą bezpieczeństwa

Żadne z opisanych wcześniej zaleceń nie zapewni długoterminowej ochrony systemu, jeśli pominiemy fundamentalną część polityki bezpieczeństwa, związaną z monitorowaniem aktywności w sieci i w samym systemie. Warto zapoznać się w tym celu z możliwościami jakie oferują zaawansowane dzienniki systemu Windows oraz z oprogramowaniem służącym do monitorowania ruchu w sieci. Gorąco polecam program WireShark, którego jestem zwolennikiem od wielu lat. Ciekawe narzędzia umożliwiające dokładny nadzór procesów można znaleźć w darmowym pakiecie Microsoft SysInternal Suite.

A więc zaglądajmy do dzienników systemu Windows i monitorujmy procesy oraz ruch w sieci. Gdy już będziemy mieli w tym wprawę, będziemy w stanie dostrzec zagrożenia, które często pozostają niezauważane przez powszechne oprogramowanie mające na celu chronić system.

Podsumowanie

Mam nadzieję, że powyższe wskazówki okażą się czytelnikom przydatne. Są to jednak podstawowe porady, dotyczące samego komputera. Pamiętajmy, że komputery są jednak częścią sieci, w których ważną rolę odgrywają także inne urządzenia, takie jak routery, switche, access pointy i tym podobne. Należy więc pamiętać również o tych urządzeniach i odpowiednio je zabezpieczyć. O tym jak to zrobić postaram się napisać innym razem.

Jeśli są jakieś pytania lub wątpliwości, lub ktoś pragnie się podzielić własną wiedzą w tym zakresie, bardzo proszę o komentarze.

Moim zdaniem należy mieć przede wszystkim dobry program antywirusowy i bezpieczną sieć. Ja jeszcze bardzo chętnie używam w pracy systemów CRM https://www.connecto.pl/system-crm-poprawia-relacje-z-klientem/ i jestem zdania, że gdyby nie one to moje relacje z klientami byłyby o wiele bardziej utrudnione.

OdpowiedzUsuńSuper wpis. Pozdrawiam i czekam na więcej.

OdpowiedzUsuń:)

OdpowiedzUsuńU nas w firmie raz na jakiś czas przeprowadzany jest audyt i to właśnie po to, aby sprawdzić sytuację firmy i jej dalszy rozwój. Myślę, że każdy może się zainteresować takimi sprawami i sprawdzić, w jaki sposób się wszystko odbywa. Możliwości poznania audytu znajdziecie tutaj http://www.vorg.pl/czym-sa-testy-penetracyjne-i-dlaczego-warto-je-zlecic/

OdpowiedzUsuńZimbra? Od lat stawiamy na to rozwiązanie za pośrednictwem https://www.intalio.pl/pl!

OdpowiedzUsuńBiorąc pod uwagę mnogość dostępnych rozwiązań IT, nic dziwnego, że posiadanie niezawodnego i szybkiego połączenia internetowego ma ogromne znaczenie. Dlatego polecam przyjrzeć się ofercie https://fiberlink.pl/ . Zapewniają oni doskonałe połączenie światłowodowe, a także szereg atrakcyjnych pakietów multimedialnych. Dzięki ich usługom możesz mieć pewność, że w pełni wykorzystasz wszystkie możliwości i zalety nowoczesnej technologii.

OdpowiedzUsuń